Points clés à retenir

- Les attaques Harvest Now, Decrypt Later impliquent le stockage de données cryptées pour le futur, lorsque la technologie nécessaire pour les déchiffrer existe.

- Les ordinateurs quantiques constituent une menace pour les systèmes de chiffrement actuels, mais la cryptographie post-quantique vise à s’en prémunir.

- Les entreprises mettent en œuvre des normes de chiffrement post-quantique, comme le PQ3 d'Apple, pour sécuriser les données contre de futures attaques et anticiper les violations potentielles.

Le cryptage assure la sécurité des données, même lorsqu’elles tombent entre de mauvaises mains. Mais que se passera-t-il à l’avenir, lorsque la puissance de calcul disponible rendra obsolètes les méthodes de chiffrement actuelles ? Vos données personnelles sont-elles en danger ? Explorons.

Qu'est-ce qu'une attaque Récolter maintenant, décrypter plus tard ?

Une attaque Harvest Now, Decrypt Later implique l’acquisition de données dans un état crypté et leur stockage afin qu’elles puissent être déchiffrées ultérieurement. Également appelées décryptage rétrospectif, ces données cryptées sont effectivement archivées jusqu'à ce que la technologie atteigne un état permettant de les déchiffrer et d'y accéder.

Les ordinateurs d’aujourd’hui ne parviendront jamais à déchiffrer les schémas de cryptage 256 bits de référence. Citer Bruce Schneierauteur de Cryptographie appliquée: « Les attaques par force brute contre les clés de 256 bits seront irréalisables tant que les ordinateurs ne seront pas construits à partir d'autre chose que de la matière et occuperont autre chose que de l'espace. »

Le cryptage est ce qui protège vos données, depuis les informations de paiement et les informations de connexion jusqu'aux sauvegardes des appareils et aux connexions des appareils à des sites Web comme celui-ci. Lorsque des violations de données se produisent, de graves dommages sont causés lorsqu'il s'avère que des données sensibles sont stockées dans un état non crypté. C'est pourquoi le Web est passé au HTTPS, rendant impossible l'utilisation des données capturées en transit par de mauvais acteurs.

Lorsque des violations de données se produisent et que les cibles s'empressent de souligner que les détails de paiement et les identifiants de connexion ne sont pas affectés, c'est généralement grâce aux méthodes de cryptage utilisées pour protéger ces informations.

Récolter maintenant, décrypter plus tard, c'est comme voler l'intégralité du coffre-fort, plutôt que seulement son contenu, dans l'espoir d'obtenir éventuellement les bons outils pour l'ouvrir. Et ces outils arrivent, car les algorithmes cryptographiques sur lesquels nous nous appuyons ne seront pas toujours sûrs.

La menace imminente de l’informatique quantique

Même si le matériel informatique continue de s'améliorer d'année en année, la loi de Moore est morte. C'est l'idée selon laquelle la densité des transistors double tous les deux ans, doublant ainsi les performances (ou réduisant de moitié le coût). Nous atteignons désormais les limites de la taille de ces transistors. La vitesse des progrès a ralenti et, même si les performances ne se limitent pas au nombre de transistors pouvant tenir sur une seule puce, le rythme des améliorations a également ralenti.

C’est pourquoi la prochaine augmentation révolutionnaire de la puissance de calcul viendra des ordinateurs quantiques. Alors que la technologie informatique existante stocke les informations sous forme de bits pouvant prendre la forme de 0 ou de 1, les ordinateurs quantiques peuvent exister dans une superposition de 0 et de 1 en même temps.

En exploitant les lois de la physique quantique, les ordinateurs quantiques sont capables de résoudre des problèmes bien plus complexes que les ordinateurs classiques existants, et en moins de temps. Cela inclut la possibilité de déchiffrer les algorithmes de chiffrement existants, ce qui fait du décryptage rétrospectif une menace très réelle. Cela se fait au moyen d’attaques par force brute, où toutes les solutions possibles aux problèmes de cryptographie actuels peuvent être testées dans un délai raisonnable.

Les ordinateurs quantiques d'aujourd'hui sont énormes, nécessitent un refroidissement important et sont toujours sensibles aux erreurs. Prévisions actuelles des sociétés de conseil comme McKinsey & Compagnie suggèrent que nous ne devrions pas nous attendre à un ordinateur quantique stable à grande échelle avant 2040 ou plus tard, même si certains prédisent que ce sera plus tôt.

Reste à savoir combien de temps il faudra avant que le grand public mette la main sur ce type de pouvoir, mais qu’en est-il de l’industrie et de l’État ? Les gouvernements du monde entier investissent des milliards dans la recherche quantique, et il est facile de voir l’avantage stratégique de mettre la main sur une telle technologie en premier. Personne n’a besoin du code d’accès de votre smartphone s’il suffit de casser le verrou.

Pour l'instant, c'est un jeu d'attente. Pour les violations de données existantes, où les volumes chiffrés ont déjà été capturés et sécurisés avec d’anciens algorithmes, le temps presse. Mais à mesure que les ordinateurs progressent, la cryptographie évolue également. Si le problème est trop facile à résoudre, la solution consiste à le rendre plus difficile.

Comment les entreprises se protègent-elles contre de futures attaques ?

La cryptographie post-quantique espère protéger les algorithmes de chiffrement contre les menaces posées par les ordinateurs quantiques. L’idée est de concevoir des problèmes cryptographiques suffisamment difficiles à résoudre, même avec des ordinateurs bien plus puissants que ceux auxquels nous avons actuellement accès.

La bonne nouvelle est que vous n’avez pas besoin d’ordinateurs quantiques pour concevoir des problèmes cryptographiques complexes. Les gouvernements et les entreprises du monde entier travaillent dur pour concevoir ces problèmes et les faire fonctionner avec les protocoles existants comme TLS, qui est utilisé pour sécuriser les sessions de navigation, les e-mails, etc.

En 2022, le Institut national américain des normes et de la technologie a annoncé les gagnants de son concours visant à développer et standardiser de nouveaux algorithmes de chiffrement post-quantique. Cela a abouti à un nouvel ensemble de primitives cryptographiques qui utilisent des principes mathématiques différents de ceux favorisés par les algorithmes utilisés en informatique classique.

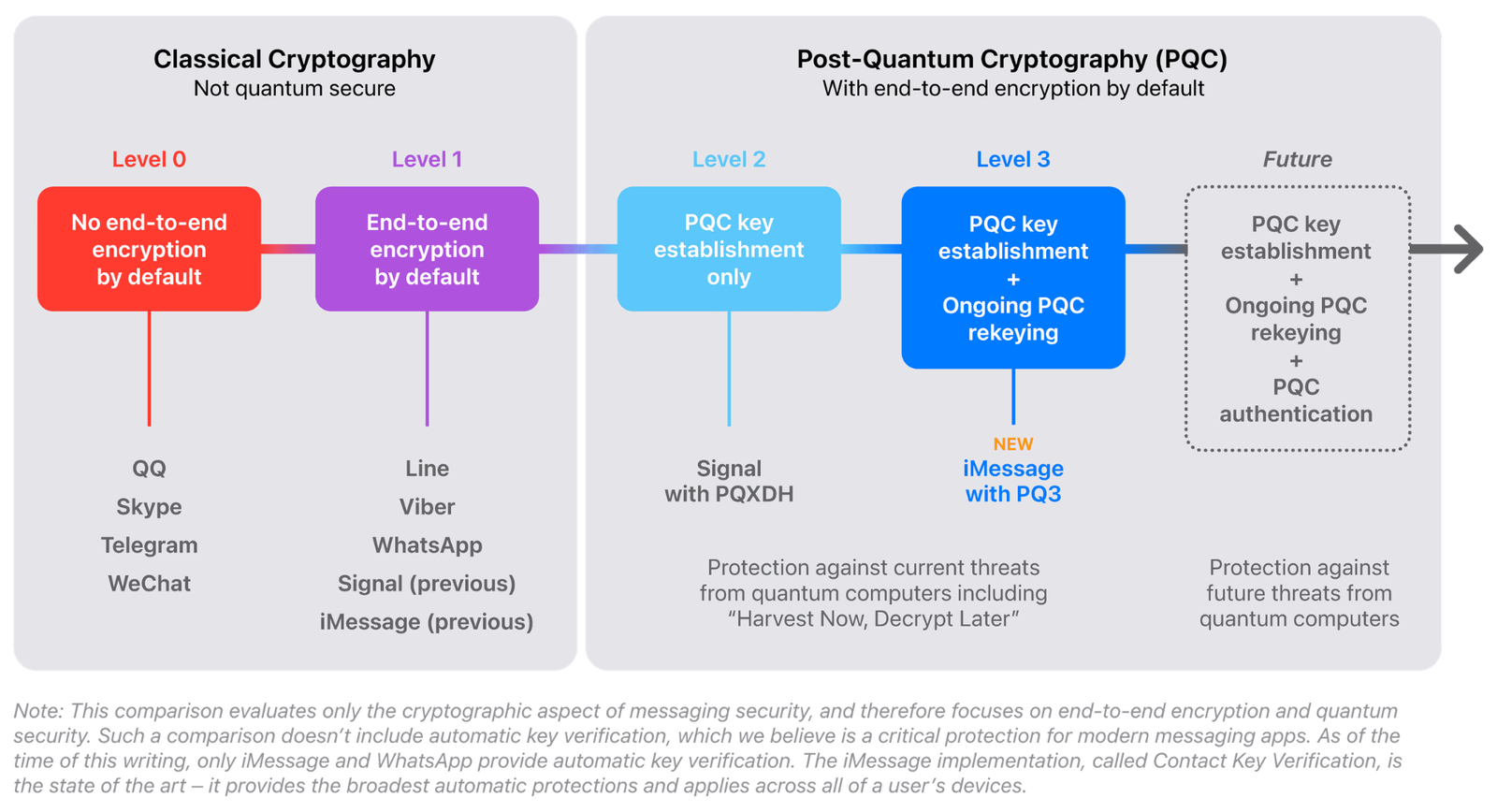

Le chiffrement post-quantique fait déjà son chemin dans la technologie grand public. La mise à jour iOS 17.4 d'Apple pour iPhone (ainsi que iPadOS 17.4, macOS 14.4 et watchOS 10.4) a introduit PQ3, une norme de cryptage post-quantique dans le but de sécuriser le protocole iMessage contre de futures attaques.

Dans une recherche sur la sécurité Apple article de blog, la société affirme avoir conçu le premier protocole de messagerie atteignant ce qu'elle décrit comme une sécurité de niveau 3, dépassant la norme PQXDH mise en œuvre par l'application de messagerie sécurisée Signal fin 2023.

Des entreprises comme IBM proposent déjà des tests cryptographiques à sécurité quantique pour les entreprises clientes et proposent même de renforcer la protection contre les attaques futures. Les gouvernements du monde entier sont parmi les premiers à commencer à mettre en œuvre ces garanties.

Il existe une véritable incitation à installer beaucoup plus de cadenas sur les portes qu'il n'est nécessaire actuellement. Mieux nous protégeons les données actuelles, mieux elles le seront à l’avenir.

Le cryptage est une technologie en constante évolution

Comme de nombreux aspects de la technologie, le chiffrement est un jeu du chat et de la souris. À mesure que les ordinateurs deviennent plus puissants et plus performants, la sécurité doit évoluer pour garder une longueur d'avance. Ce sera toujours le cas.

Attendez-vous à voir un plus grand nombre de vos services quotidiens mettre en œuvre des protections à l’épreuve du quantum dans les années à venir. Essayez simplement de ne pas trop vous inquiéter de toutes les anciennes données cryptées qui se trouvent déjà sur les disques durs, alors que le Jour Q se rapproche de plus en plus.

Vous pouvez lire l’article original (en Angais) sur le {site|blog}www.howtogeek.com