Les derniers problèmes de sécurité d’Apple sont à la fois dévastateurs et risibles. La semaine dernière, nous avons appris que l’entreprise avait corrigé un exploit macOS de la manière la plus paresseuse possible, et maintenant, l’entreprise est confrontée à un contrecoup pour une vulnérabilité AirTags amateur qu’elle connaît depuis des mois et qu’elle n’a jamais pris la peine de corriger.

Les AirTags ne désinfectent pas les « numéros de téléphone »

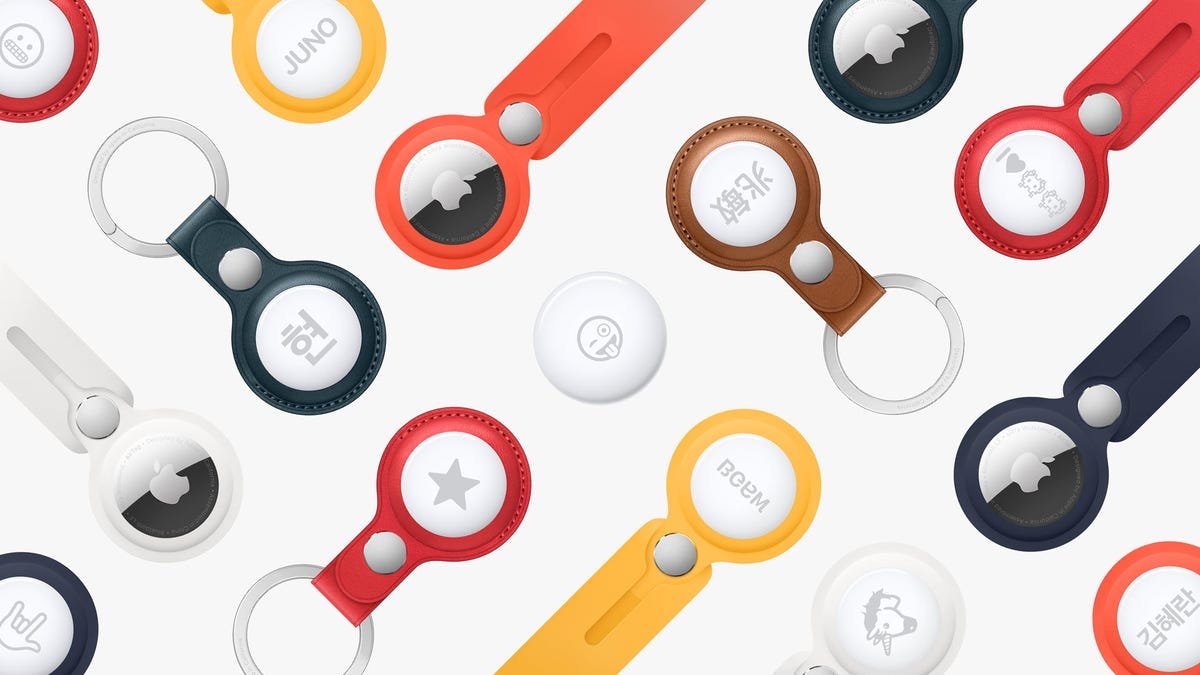

Les AirTags sont de petits trackers qui se fixent aux sacs à dos, sacs à main, bagages et autres objets de valeur. Si quelqu’un perd son sac équipé d’AirTag, il peut suivre son emplacement à l’aide du réseau Find My, qui est alimenté de manière anonyme par les iPhones et autres appareils Apple.

Mais le plus souvent, les articles perdus sont retrouvés par des inconnus. C’est pourquoi les AirTags ont un « mode perdu », un paramètre qui permet aux bons samaritains de scanner le tracker pour voir le numéro de téléphone de son propriétaire. La numérisation est simple : il vous suffit de toucher l’AirTag avec votre iPhone.

Malheureusement, un défaut de conception dans les AirTags pourrait transformer les trackers en outils bon marché pour les attaques par chute. Comme découvert par un chercheur en sécurité Bobby Rauch, Apple ne nettoie pas le champ de saisie du numéro de téléphone que les propriétaires d’AirTag remplissent lors de la configuration de leurs trackers. Vous pouvez coller n’importe quoi dans ce champ de saisie, y compris du code malveillant.

Et c’est un gros problème. Lorsque vous scannez un AirTag perdu, il donne le « numéro de téléphone » de son propriétaire à votre iPhone. Votre iPhone intègre alors le « numéro de téléphone » dans un https://found.apple.com/ page Web. Ainsi, si le champ du numéro de téléphone d’un AirTag perdu est plein de code XSS malveillant, le site Web d’Apple l’intégrera, sans poser de questions.

Cette vulnérabilité rend les tentatives de phishing ciblées extrêmement faciles. Un pirate peut programmer une fausse boîte de connexion iCloud pour qu’elle s’affiche lorsque son AirTag «perdu» est scanné, par exemple. Ils pourraient ensuite planter cet AirTag près de la voiture ou de la porte d’entrée d’une victime pour s’assurer qu’il est découvert et scanné.

Les pirates pourraient également utiliser cette vulnérabilité pour déclencher des exploits zero-day basés sur un navigateur sur un iPhone. Ces exploits pourraient planter ou bloquer votre iPhone, mais pour être juste, un tel exploit ne profiterait pas vraiment à un pirate informatique (et il existe des moyens beaucoup plus simples de fournir de tels exploits).

Apple a passé des mois assis sur ses mains

Bobby Rauch, le chercheur qui a découvert cette vulnérabilité, l’a signalée à Apple le 20 juin. La société a passé trois mois à dire à Rauch qu’elle enquêtait sur le problème et a refusé de lui dire s’il recevrait un crédit ou une prime pour sa découverte (ce sont des récompenses standard pour avoir suivi Le programme de bug bounty d’Apple).

Apple a demandé à Rauch de ne pas « divulguer » le bogue, mais a refusé de travailler avec lui ou de fournir un calendrier pour un correctif. Il a averti l’entreprise qu’il rendrait la vulnérabilité publique après 90 jours, et l’a finalement fait en un article de blog moyen. Pourtant, Apple n’a pas commenté publiquement le problème, bien qu’il ait précédemment déclaré à Rauch qu’il avait l’intention de résoudre le problème.

Techniquement parlant, cela devrait être une solution très facile. Apple n’a pas besoin de pousser une mise à jour pour l’iPhone ou les AirPods ; il suffit de faire le https://found.apple.com/ la page Web nettoie les « numéros de téléphone » entrants. Mais j’espère qu’Apple prendra les mesures pour complètement résoudre ce problème. L’entreprise continue de faire des erreurs stupides et de proposer des correctifs à moitié pour des choses qui auraient dû être sécurisées au lancement.

Sans oublier, Apple refuse de communiquer avec des personnes qui essaient de signaler des problèmes via son programme officiel de bug bounty. Si Apple prend la sécurité au sérieux, il doit s’attaquer rapidement aux vulnérabilités logicielles et commencer à traiter les experts en sécurité avec respect. Après tout, beaucoup de ces experts en sécurité font le travail d’Apple gratuitement.

Est-il sûr de scanner les AirTags ?

Cette nouvelle ne devrait pas vous décourager de scanner les AirTags, mais devrait vous rendre plus vigilant. Si vous êtes invité à vous connecter à iCloud ou à un autre compte après avoir scanné un AirTag, par exemple, alors quelque chose se passe : Apple ne demande aucune information de connexion lorsqu’un AirTag légitime est scanné.

Un AirTag laissé à lui-même est aussi un drapeau rouge… en quelque sorte. Parce que ces trackers n’ont pas de boucles de porte-clés intégrées, ils peuvent tomber des sacs ou s’échapper des étuis bon marché. Dans la plupart des cas, un AirTag isolé est le résultat d’une négligence.

De toute façon, personne ne vous oblige à scanner les AirTags. Si vous trouvez un article perdu avec un AirTag et que vous n’êtes pas à l’aise pour le scanner, vous pouvez l’apporter à l’Apple Store (ou à un poste de police, je suppose) et en faire leur problème. Sachez simplement qu’il n’y a probablement aucun mal à le scanner, tant que vous ne saisissez aucune information de connexion dans la fenêtre contextuelle du navigateur AirTags.

La source: Bobby Rauch passant par Krebs sur la sécurité, Ars Technica

Vous pouvez lire l’article original (en Angais) sur le sitewww.reviewgeek.com